Outlook.com : vaincre le piratage grâce à l’authentification en 2 étapes

« A malin, malin et demi ». Ce dicton est toujours valable, même sur le web. La vigilance est, donc, de mise. Raison pour laquelle vous êtes appelé à renforcer la sécurité et la protection de votre compte Outlook.com par le biais d’une nouvelle méthode d’authentification proposée par Microsoft. Voici, en quelques lignes, les 2 étapes la composant.

Baptisée authentification en 2 étapes, cette méthode s’ajoute à une autre plus classique qui consiste à compléter deux cases, « identifiant » et « mot de passe ».

Le procédé reste simple :

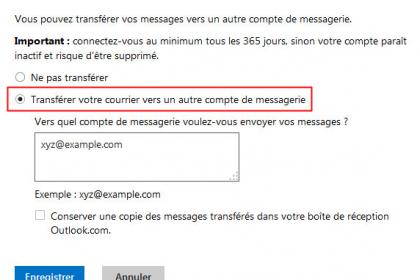

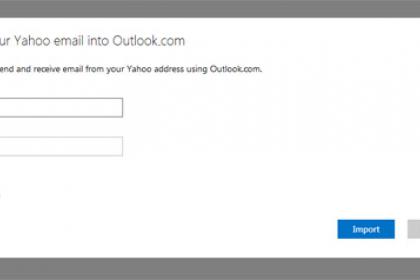

- Allez dans la partie haute à droite de l’interface, sur votre nom, et cliquez sur « Paramètres du compte ».

- Une page s’affichera, par la suite. Choisissez « Informations de sécurité ». N’hésitez pas à retaper votre mot de passe ou à procéder à la récupération d’un code sur votre adresse de secours si besoin est.

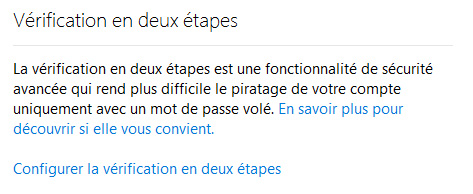

- Après, un lien « Configurer la vérification en deux étapes » vous sera proposé.

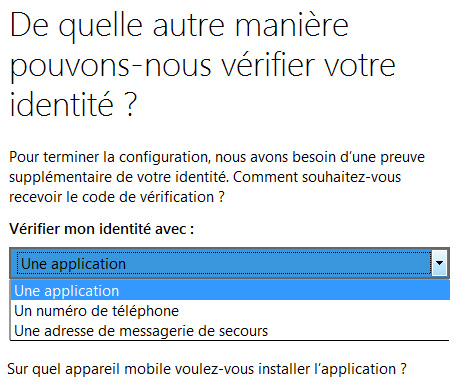

- Cliquez sur « Suivant » et vous verrez une liste d’options : « Application d’authentification », « Numéro de téléphone » et « Adresse de messagerie de secours ». Parmi les trois, l’alternative Numéro de téléphone se présente comme plus manipulable. Il ne vous sera demandé, une fois ce cap passé, que le numéro de téléphone et le choix de la méthode de vérification : via SMS ou par Appel. En appuyant sur « Suivant », vous aurez, soit un SMS soit un message vocal. Encore un clic sur « Suivant » et vous êtes protégés de n'importe quelle tentative de piratage de votre compte Outlook.com sur n’importe quel appareil.

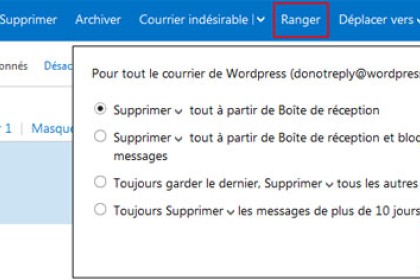

Notez que ceux qui accèdent à leur compte via le webmail seront conviés à réviser ce code envoyé par Microsoft tous les 30 jours. Il est autorisé à supprimer la liste des ordinateurs jugés peu fiables sur lesquels ses courriels ont déjà été consultés. Sachez également que Microsoft exige de ses usagers le recours à un mot de passe spécifique en fonction de l’application utilisée. Une option « Créer un mot de passe d’application » est proposée à cet effet.

L’existence de plusieurs contraintes dans sa mise en œuvre constitue un handicap pour cette méthode d’identification. Le fait de renouveler les informations une fois par mois n’est pas motivant du tout, et en plus, on est obligé de retenir plusieurs mots de passe chaque fois qu’on change d’appli. Est-ce vraiment le prix d’une protection optimale ?